Fondamentaux De Firewalld

Firewalld ou le démon de pare-feu filtre le trafic réseau à l’aide de zones. Ces zones ont un ensemble de règles qui définit ensuite le niveau de sécurité. Ce sont les neuf zones prédéfinies avec un ordre croissant de fiabilité :

- drop : tous les paquets réseau entrants sont abandonnés sans aucune réponse.

- block : tous les paquets réseau entrants sont abandonnés mais sont rejetés avec un message ICMP en réponse.

- public : Ils sont destinés à être utilisés dans les espaces publics. Vous ne faites pas confiance aux autres utilisateurs de votre réseau.

- external : Pour une utilisation sur des réseaux externes avec le masquage activé spécialement pour les routeurs. Seuls les trafics réseau sélectionnés sont autorisés.

- dmz : pour les ordinateurs de votre zone démilitarisée qui sont accessibles au public avec un accès limité à votre réseau interne. Seules les connexions entrantes sélectionnées sont acceptées.

- travail : Pour une utilisation dans les zones de travail. Vous faites principalement confiance aux autres ordinateurs sur les réseaux, cependant, seules les connexions entrantes sélectionnées sont acceptées.

- maison : Pour une utilisation dans les zones résidentielles. Vous faites principalement confiance aux autres ordinateurs sur les réseaux avec très peu de restrictions sur le trafic entrant.

- interne : Pour utiliser les zones internes. Vous faites principalement confiance aux autres ordinateurs sur les réseaux avec très peu de restrictions sur le trafic entrant.

- Trusted : Toutes les connexions réseau sont acceptées.

Vous pouvez vous référer à la documentation officielle de firewalld pour plus de détails sur les zones.

N’importe quelle interface réseau sur votre machine peut être ajoutée à ces zones. Par exemple, vous pouvez mettre votre interface Ethernet dans une zone de travail où vous pouvez faire confiance aux autres utilisateurs du réseau et disons votre interface réseau sans fil dans une zone publique qui est beaucoup plus sécurisée et restreint la plupart du trafic entrant.

Installation Du Pare-feu CentOS

Commençons directement par la première étape de l’utilisation du pare-feu CentOS : l’installation.

1. Vérification De L’instance Précédente De Firewalld

Firewalld est préinstallé sur CentOS 7 et plus récent. Vous pouvez tester votre installation en exécutant la commande suivante sur le terminal :

rpmquery firewalld

Si vous avez installé firewalld, il devrait ressembler à ceci :

Vérification de l’installation de Firewalld modifiée

2. Installer Firewalld Avec Yum

Si après avoir exécuté la commande précédente, vous voyez une erreur indiquant que le package firewalld n’est pas installé, ne vous inquiétez pas. Exécutez simplement la commande suivante :

miam installer firewalld

3. Démarrage Et Activation De Firewalld

Et pour démarrer et activer firewalld depuis le runtime, exécutez les quelques commandes suivantes :

systemctl disable -now iptables.service systemctl disable -now ip6tables.service systemctl disable -now etables.service systemctl disable -now ipset.service systemctl démasquer -maintenant firewalld.service systemctl enable -now firewalld.service

Pour vérifier si firewalld est en cours d’exécution, exécutez la commande systemctl :

état systemctl firewalld pare-feu-cmd -état

Vous devriez probablement voir quelque chose comme ceci :

État d’exécution du pare-feu modifié

Configuration De Firewalld

Une fois que nous sommes prêts pour l’installation, voyons comment configurer et utiliser firewalld.

1. Vérification De La Configuration Existante

Donc, avant de nous plonger dans la configuration de notre pare-feu, voyons quelle configuration existante avons-nous. Exécutons donc notre première commande :

pare-feu-cmd -list-all

Cette commande listera toutes les zones actives dans notre configuration. Jetez un œil à ce que je vois lorsque j’exécute cette commande :

Firewalld List All Command Edited

Il y a donc peu de choses que nous pouvons vérifier dans la sortie. La première ligne indique la zone qui est publique (active). Ensuite, nous voyons la liste de toutes les interfaces attachées à cette zone. Dans ce cas, nous avons ‘enp0s3’ (qui est notre interface Ethernet) dans la zone publique. Ensuite, nous examinons les services, ce sont tous les services autorisés dans cette zone, nous avons donc les services liés à dhcpv6-client et ssh autorisés dans la zone.

Les ports auront les détails de tous les ports autorisés sur la zone réseau et, de la même manière, nous avons des protocoles qui sont tous les protocoles autorisés comme smtp, tcp, udp, etc.

Pour vérifier tous les services qui peuvent être ajoutés à une zone, nous pouvons exécuter la commande suivante :

pare-feu-cmd -get-services

Services de pare-feu

Vous pouvez ajouter ou autoriser n’importe lequel de ces services dans n’importe quelle zone selon vos besoins. Nous en discuterons dans la partie suivante. Si vous avez besoin de plus de détails sur ces services, vous pouvez explorer le fichier .xml disponible pour chaque service dans le répertoire /usr/etc/firewalld/services/.

Pour lister toutes les zones prédéfinies et la configuration attachée à toutes les zones, vous pouvez exécuter les deux commandes suivantes :

pare-feu-cmd -get-zones firewall-cmd -list-all-zones

Zones de pare-feu 1

2. Ajout D’interface à Une Zone

Voyons donc d’abord quelles sont toutes les interfaces que nous avons sur notre machine en exécutant la commande suivante :

IP un

Cette commande listera toutes les interfaces de votre machine. Lorsque j’exécute cette commande, cela ressemble à ceci :

Vérification de l’interface avec ip une commande

Après avoir vérifié l’interface, nous pouvons ajouter l’interface à une zone avec la commande suivante :

firewall-cmd -permanent -zone=ZONE -add-interface=INTERFACE

Vous pouvez également changer la zone d’une interface avec la commande suivante :

firewall-cmd -permanent -zone=ZONE -change-interface=INTERFACE

De même, pour supprimer une interface d’une zone, vous pouvez exécuter la commande ci-dessus avec la balise -remove-interface. Il est important d’utiliser la balise -permanent pour conserver les modifications après un redémarrage.

Pour vérifier la zone d’une interface, vous pouvez exécuter :

firewall-cmd -get-zone-of-interface=INTERFACE

3. Ajouter Des Services/règles à Une Zone

Vous pouvez autoriser un service en l’ajoutant à une zone par la commande suivante :

firewall-cmd -permanent -zone=ZONE -add-service=SERVICE

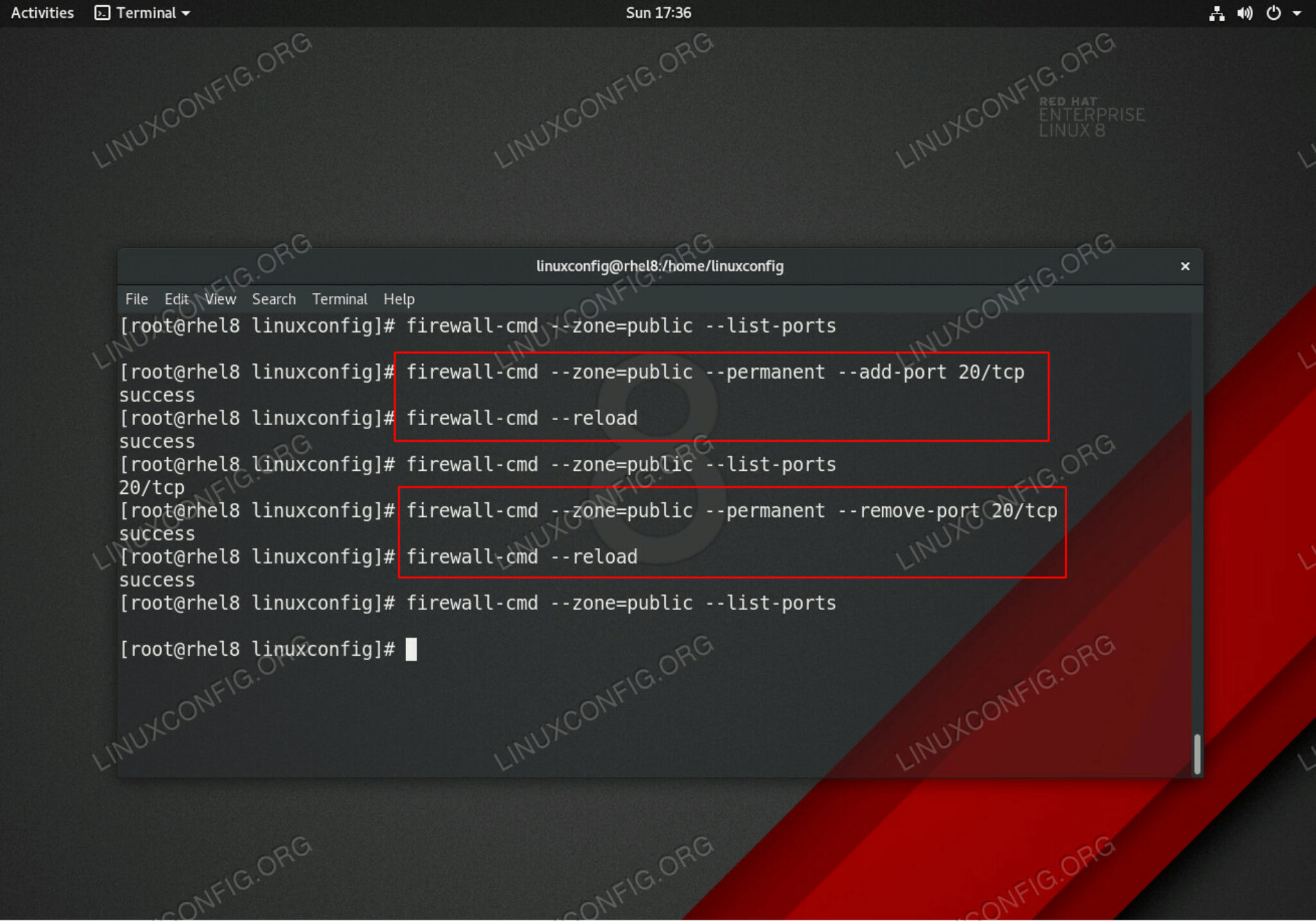

Pour autoriser un port, de la même manière, vous pouvez exécuter la commande suivante :

firewall-cmd -permanent -zone=ZONE -add-port=port-id/protocol

Vous pouvez également ajouter une série de ports avec la commande ci-dessus, par exemple, vous pouvez utiliser -add-port=100-200/tcp pour ajouter tous les ports TCP entre 100-200. Pour supprimer un service ou un port, vous pouvez exécuter la commande suivante :

firewall-cmd -permanent -zone=ZONE -remove-service=SERVICE firewall-cmd -permanent -zone=ZONE -remove-port=port-id/protocol

Pour autoriser certaines adresses IP source spécifiques ou un ensemble d’adresses IP, vous pouvez exécuter la commande suivante :

firewall-cmd -permanent -zone=ZONE -add-source=source

De même, vous pouvez supprimer l’adresse IP source en utilisant la balise -remove-source. Pour vérifier toutes les dernières modifications, vous pouvez exécuter la commande suivante :

firewall-cmd -get-active-zones

Vous pouvez également utiliser l’interface graphique pour configurer firewalld si vous utilisez un environnement de bureau, exécutez simplement firewall-config et cela devrait ressembler à ceci :

Configuration du pare-feu

Conclusion

- Update Manager, It shows more information, it looks better, it feels faster, and...

- Driver Manager, The Driver Manager is now able to install drivers without a...

- Login Screen, Multi-monitor support was improved:

- Language Settings, A new "Language Settings" tool was introduced. It replaces...

- Menu Improvements, The menu applet received two mintMenu features: Right-click...

- Good hoodie with good standards of quality.

- Wash Cold, Dry Low.

- The final product is made of 100% cotton.

- This is a very comfortable hoodie to wear and also perfect as a gift to your...

- High printing quality as well.

- Amazon Kindle Edition

- German (Langue de Publication)

- Éditeur: MITP Verlags GmbH & Co. KG

- Complete Linux Academy Courses!

- Save videos for offline viewing!

- Use notecards to increase learning!

- English (Langue de Publication)

- Amazon Kindle Edition

- English (Langue de Publication)

- No Starch Press

- Hardcover Book

- English (Langue de Publication)

- Éditeur: No Starch Press

- English (Langue de Publication)

- Éditeur: Addison-Wesley Professional

- English (Langue de Publication)

- Éditeur: No Starch Press